Les techniques de piratage se multiplient. Il faut donc s’en prémunir pour éviter de voir ses informations et fichiers personnels tomber entre de mauvaises mains, ou de voir son ordinateur devenir une « Machine Zombie » .

En sécurité informatique, une machine zombie est un ordinateur contrôlé à l’insu de son utilisateur par un cybercriminel. Ce dernier l’utilise alors le plus souvent à des fins malveillantes, par exemple afin d’attaquer d’autres machines en dissimulant sa véritable identité.

Nous distinguons 3 catégories de risques majeurs en sécurité informatique.

- Le risque matériel

- Le risque logiciel

- le risque humain

Le risque humain a été traité lors d’un précèdent article : L’Ingénierie Sociale

Nous allons donc traiter les deux autres dans cet article :

Le Risque matériel

Ce risque est lié a une perte d’ordinateur, vol ou dégât matériel.

En effet, si vous perdez votre ordinateur ou si vous vous faites voler ce dernier, êtes-vous certains que vos données personnelles resteront confidentielles.

Conséquences : perte de données, risque de voir des informations classées confidentielles divulguées, risque de défaillance de tout le système informatique …

Le Risque Logiciel

Il y a tout d’abord les failles de sécurité liées au système de votre ordinateur. Je suis sidéré de voir encore aujourd’hui des ordinateurs fonctionnent avec le système d’exploitation Windows XP. En septembre 2020, 1,26% de tous les ordinateurs du monde entier tournaient encore sous ce système d’exploitation soit prés de 25,2 millions.

Windows XP est sorti il y a bientôt 20 ans, le 25 octobre 2001 et Microsoft a mis fin au support le 8 avril 2014. Cela signifie que ce système d’exploitation ne bénéficie plus d’aucune mise à jour sécurité depuis plus de 7 ans. Donc si vous utilisez encore un ordinateur sous Windows XP, vous êtes la cible privilégiée des codes ou logiciels malveillants.

Un logiciel ou code malveillant est un logiciel développé dans le but de nuire à un système informatique. Nous avons listé une série de codes/logiciels malveillants :

Le cheval de Troie (Trojan) et portes dérobées (Backdoor)

Un cheval de Troie (Trojan horse en anglais) est un type de logiciel malveillant, qui ne doit pas être confondu avec les virus ou autres parasites. Le cheval de Troie est un logiciel en apparence légitime, mais qui contient une fonctionnalité malveillante. Son but est de faire entrer cette fonctionnalité malveillante sur l’ordinateur et de l’installer à l’insu de l’utilisateur.

Dans un logiciel, une porte dérobée (de l’anglais backdoor, litt. « porte de derrière ») est une fonctionnalité inconnue de l’utilisateur légitime, qui donne un accès secret au logiciel.

L’introduction d’une porte dérobée dans un logiciel à l’insu de son utilisateur transforme le logiciel en cheval de Troie.

Dialers

Les dialers sont un type spécifique de logiciel espion, appelés spyware. Ce sont des programmes utilisés pour couper les connexions téléphoniques utilisées pour avoir Internet, et passer un nouvel appel vers un numéro à tarif spécial. Ces programmes causent de sérieux problèmes en augmentant considérablement la facture de téléphone. Les dialers affectent les ordinateurs ayant une connexion Internet par modem classique, et non pas ceux ayant un accès Internet à large bande (ADSL, fibre, câble).

Le seul but de ce logiciel malveillant est de rémunérer son auteur a travers les communication téléphoniques que la victime paie sans le savoir.

Le logiciel espion (spyware)

Un spyware est un logiciel malveillant qui s’installe dans un ordinateur dans le but de collecter et transférer des informations sur l’ordinateur infecté. Il existe deux grandes familles : Les Adwares et les Keyloggeurs.

Un adware, logiciel publicitaire ou publiciel est un logiciel qui affiche de la publicité lors de son utilisation.

Un logiciel publicitaire contient habituellement deux parties :une partie utile (le plus souvent un jeu vidéo ou un utilitaire) qui incite un utilisateur à l’installer sur son ordinateur ;

une partie qui gère l’affichage de la publicité.

- Keyloggers: un keylogger ou enregistreur de touches est un programme qui permet d’enregistrer dans un fichier tout ce qui est tapé au clavier de votre ordinateur, ensuite ce fichier est envoyé par email ou par serveur FTP à l’auteur du Keylogger.

Le virus informatique

Un virus informatique est un logiciel ou une partie de code malveillant qui se réplique automatiquement et s’infiltre subrepticement dans votre appareil sans votre autorisation..

Voici les propriétés du virus informatique :

- Il s’exécute indépendamment de l’utilisateur.

- Il s’accroche à un type de programme et une seule fois par programme.

- Il se reproduit et permet donc de généraliser la contamination.

- Il est généralement très court.

- Il peut-être offensif ou non offensif.

- Il est en général écrit en assembleur.

Il a les mêmes propriétés que le virus biologique: survivre et se reproduire.

Un virus est très proche des vers à la différence près qu’un virus se multiplie sur la machine de la victime en infectant d’autres processus alors qu’un ver se propage sur le réseau. Les virus sont en nette perte de vitesse comparés aux autres logiciels malveillants.

Vers

Un ver informatique est un logiciel malveillant qui se propage sur un réseau pour infecter un maximum de systèmes. Il permet d’espionner l’activité d’un poste, de détruire ou de corrompre des données, d’ouvrir une porte dérobée aux hackers. Le ver est également employé pour réaliser une attaque par déni de service. C’est-à-dire qu’il sature un réseau ou un site Web ciblé afin pour le rendre inaccessible.

Le wabbit

Un wabbit est un type de logiciel malveillant qui s’autoréplique. Contrairement aux virus, il n’infecte pas les programmes ni les documents. Contrairement aux vers, il ne se propage pas par les réseaux.

En plus de s’autorépliquer rapidement, les wabbits peuvent avoir d’autres effets malveillants. Un exemple de wabbit est la bombe fork, du nom de la commande Unix exploitée : fork.

le Ransomware

Un rançongiciel (de l’anglais ransomware), logiciel rançonneur , logiciel de rançon ou logiciel d’extorsion , est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, un rançongiciel chiffre des données personnelles puis demande à leur propriétaire d’envoyer de l’argent en échange de la clé qui permettra de les déchiffrer..

Le rootkit

Un rootkit est un progiciel conçu pour rester caché sur votre ordinateur tout en permettant l’accès et le contrôle à distance de ce dernier. Les pirates utilisent des rootkits pour manipuler votre ordinateur à votre insu ou sans votre consentement., d’installer une backdoor, et d’effacer les traces laissées par l’opération dans les fichiers Log.

Exploit

Un exploit est une attaque qui tire parti des vulnérabilités des applications, du système d’exploitation, des réseaux ou du matériel. Les exploits se présentent généralement sous la forme d’un logiciel ou d’un code dont le but est de prendre le contrôle d’un ordinateur ou de voler les données du réseau.

Rogue

Un rogue (qui signifie escroc) ou rogueware est un faux logiciel de sécurité, imitant un antivirus ou un anti-spyware. Ce type de programme est vendu par des sociétés éditrices de logiciels, lesquelles avaient auparavant provoqué chez leurs clients potentiels de l’étonnement, du stress ou invoqué des menaces imaginaires. Il s’agit d’une pratique de marketing non éthique.

Le vecteur d’infection

Comme les virus biologique, pour combattre l’infection , il faut comprendre comment le virus arrive à pénétré le système informatique. Voici les cinq principaux vecteurs d’infections :

- l’email

- le disque externe (Clés USB , disque externe ou encore téléphone mobile …)

- La navigation internet ou téléchargement de fichier (Image, mp3, vidéo….)

- Wifi non sécurisé

- Installation logiciel

Et le principal vecteur commun à tous ses risques est l’utilisateur final. En effet, recevoir un email contenant un virus n’est pas dangereux en soit, si on ne clique pas dessus ou en ne téléchargent pas la pièce jointe. La navigation internet est aussi lié à l’utilisateur. Alors je ne le répèterai jamais assez, le risque le plus important est toujours humain. Il faut donc toujours former et sensibiliser à la sécurité des postes de travail.

Pour pallier aux risques de ces diffèrents vecteurs d’infection, nous allons formaliser les 10 conseils important pour sécuriser son poste informatique ainsi que vos données personnelles

Les 10 conseil de Sécurisation de son poste de travail

Crypter tous les disques internes et extenes

Pour eviter que l’on puisse accéder à vos disques internes ou externes, il est important de crypter ses disques durs. Il existe 2 outils natives pour PC et MAC :

Windows 10 Bitlocker :

Le chiffrement contribue à protéger les données sur votre appareil afin qu’il soit accessible uniquement par des individus autorisés. Si le chiffrement de l’appareil n’est pas disponible sur votre appareil, vous pourrez peut-être activer le chiffrement BitLocker standard à la place. Remarque : BitLocker n’est pas disponible sur l’édition Windows 10 Famille.

Sélectionnez le bouton Démarrer, puis Paramètres > Mise à jour et sécurité > Chiffrement de l’appareil. Si le Chiffrement de l’appareil n’apparaît pas, cela signifie que cette option n’est pas disponible

Mac OS Filevault :

File Vault 2 est disponible pour le système d’exploitation OS X Lion ou les versions ultérieures. L’activation de File Vault vous oblige à saisir votre mot de passe de compte chaque fois que vous souhaitez ouvrir une session sur votre Mac.

- Sélectionnez Menu Pomme (

) > Préférences Système et cliquez sur Sécurité et confidentialité.

) > Préférences Système et cliquez sur Sécurité et confidentialité. - Cliquez sur l’onglet FileVault.

- Cliquez sur

, puis saisissez un nom et un mot de passe d’administrateur.

, puis saisissez un nom et un mot de passe d’administrateur. - Choisissez ensuite Activer FileVault.

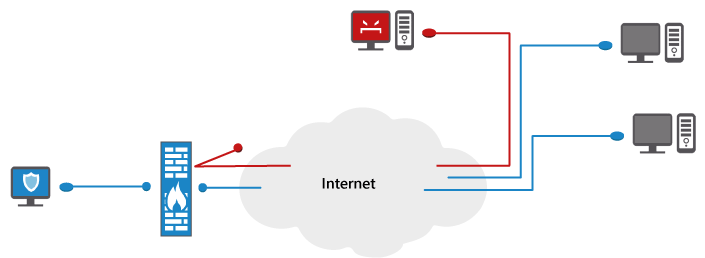

Installer un pare feu (Firewall) sur système d’exploitation

Un pare-feu (de l’anglais firewall) est un logiciel et/ou un matériel permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique. Il surveille et contrôle les applications et les flux de données (paquets) entrant et sortant de votre ordinateur.

Le pare feu logiciel est indispensable pour garantir les flux réseau entrant et sortant de votre ordinateur par software installé. L’installation par défaut n’est pas assez sécurisé. Nous préconisons de tout fermer et d’ouvrir petit à petit les flux pour vous permettre d’autoriser uniquement les applications qui sont importantes pour vous.

Microsoft Defender :

Il est important d’avoir un Microsoft Defender pare-feu activé, même si vous avez déjà un autre pare-feu activé. Il contribue à vous protéger contre les accès non autorisés.

Pour activerMicrosoft Defender ou désactiver le pare-feu :

- Sélectionnez le bouton Démarrer > Paramètres > Mise à jour & Sécurité > Sécurité Windows puis Pare-feu & protection réseau. Ouvrir les paramètres de Sécurité Windows

- Sélectionnez un profil de réseau.

- Sous Microsoft Defender Pare-feu, mettez le paramètre sur Activé. Si votre appareil est connecté à un réseau, les paramètres de la politique de réseau peuvent vous empêcher de suivre ces étapes. Pour plus d’informations, contactez votre administrateur.

- Pour l’éteindre, mettez le réglage sur Désactivé. Désactiver Microsoft Defender le pare-feu pourrait rendre votre appareil (et votre réseau, si vous en avez un) plus vulnérable aux accès non autorisés. Si vous avez une application que vous devez utiliser et qui est bloquée, vous pouvez l’autoriser à travers le pare-feu, au lieu de désactiver le pare-feu.

Mac OS Coupe-feu :

Utilisez la sous-fenêtre Coupe-feu des préférences Sécurité et confidentialité pour activer le coupe-feu intégré à Mac OS afin d’empêcher les connexions indésirables en provenance d’Internet ou d’autres réseaux. .

Pour modifier ces préférences sur votre Mac, choisissez le menu Pomme ![]() > Préférences Système, cliquez sur « Sécurité et confidentialité », puis sur Coupe-feu.

> Préférences Système, cliquez sur « Sécurité et confidentialité », puis sur Coupe-feu.

Remarque : si le cadenas en bas à gauche d’une sous-fenêtre est verrouillé ![]() , cliquez dessus pour déverrouiller la sous-fenêtre de préférences.

, cliquez dessus pour déverrouiller la sous-fenêtre de préférences.

Utilisez un mot de passe fort

En informatique, un mot de passe fort ou robuste sert à se protéger, en particulier en cas d’attaque dite par force brute. Qu’est-ce qu’un mot de passe fort et comment l’écrire ?

La création d’un mot de passe fort répond à plusieurs critères :

- Il doit comporter au moins douze caractères.

- Il ne doit contenir aucun nom d’utilisateur, de famille ou de d’entreprise ou mot de passe facile.

- Il ne faut pas utiliser de mots entiers.

- Il faut également qu’il combine des lettres minuscules, majuscules, des chiffres, des caractères spéciaux (par exemple : ,?;.:/!§%µ) et/ou nationaux comme les lettres accentuées.

- L’introduction délibérée de fautes d’orthographe est également un bon moyen.

La création de mots de passe forts s’accompagne également de l’observation d’un certain nombre de règles de prudence :

- renouveler régulièrement les mots de passe qui protègent des contenus ou accès les plus sensibles ;

- ne jamais utiliser le même sésame pour sécuriser plusieurs accès ou comptes ;

- ne pas communiquer son mot de passe ;

- toujours se déconnecter d’un service ou d’un ordinateur avant de le quitter, surtout s’il se trouve dans un lieu public.

Utilisez un compte non administrateur

Contrairement au compte administrateur, le compte standard ne peut modifier ou supprimer la configuration de Windows et ne peut installer de nouvelles applications. C’est donc le compte utilisateur approprié pour les personnes qui ne doivent pas modifier Windows. Il faut donc créer 2 comptes :

- Compte standard utilisé tous les jours pour travailler, lire ses mails, naviguer sur internet…

- Compte administrateur pour installer, supprimer ou modifier les logiciels …

Ainsi quand on travail tous les jours sur un compte standard, même si on est infecté par un outil malware, ce dernier ne peut pas s’installer et on limite ainsi le risque d’infection.

Renforcer la sécurité de votre navigateur internet

Le navigateur Internet comme votre client de messagerie électronique est considéré comme la 1er ligne du Front. En effet, ce dernier est directement en contact avec les sites internet, page pop-up ….

Il est donc en danger et le risque de se confronter à un code malveillant plus important. Il faut donc déjà bien le choisir en sachant que tous les navigateurs ont des failles de sécurités.