Les serveurs DNS (Domain Name System) font le lien entre vous et les sites que vous consultez. Si vous utilisez les serveurs DNS fournis par votre FAI(fournisseur d’accès à Internet), sachez que ce n’est pas la meilleure solution.

Qu’est ce qu’un DNS?

Le Domain Name System, généralement abrégé DNS, qu’on peut traduire en «système de noms de domaine», est le service informatique distribué utilisé pour traduire les noms de domaine Internet en adresse IP ou autres enregistrements. En fournissant dès les premières années d’Internet, autour de 1985, un service distribué de résolution de noms, le DNS a été un composant essentiel du développement du réseau.

À la demande de la DARPA (Defense Advanced Research Projects Agency, « Agence pour les projets de recherche avancée de défense ») américaine, Jon Postel et Paul Mockapetris ont conçu le « Domain Name System » en 1983 et en ont rédigé la première implémentation. Le système des noms de domaine consiste en une hiérarchie dont le sommet est appelé la racine. On représente cette dernière par un point. Dans un domaine, on peut créer un ou plusieurs sous-domaines ainsi qu’une délégation pour ceux-ci, c’est-à-dire une indication que les informations relatives à ce sous-domaine sont enregistrées sur un autre serveur. Ces sous-domaines peuvent à leur tour déléguer des sous-domaines vers d’autres serveurs.

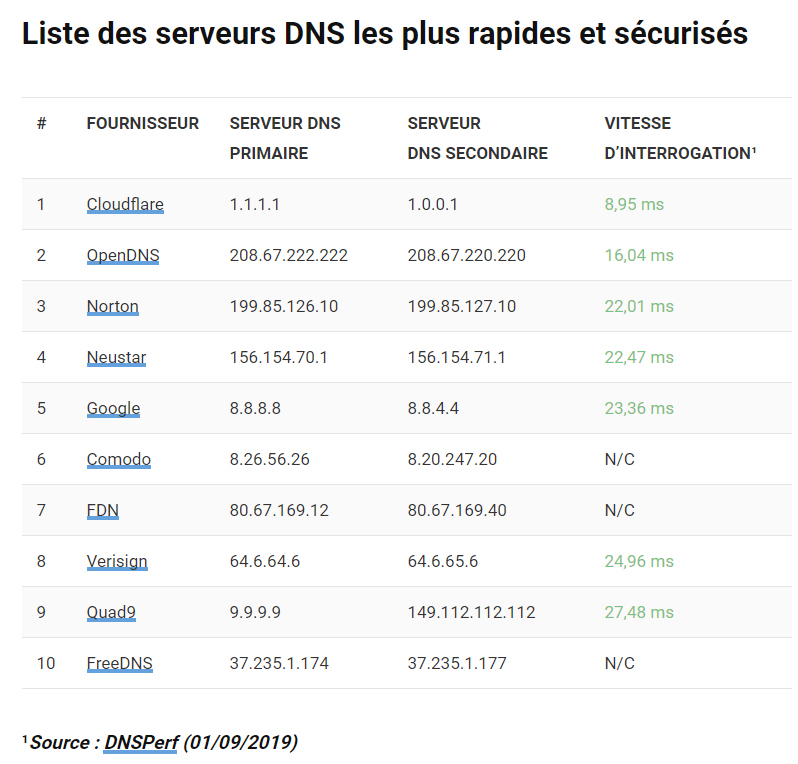

Le problème c’est que les serveurs DNS de vos FAI peuvent censurer les sites sur lesquels vous voulez vous connecter (ex: certains sites de hacking….), brider la vitesse de votre connexion et tout savoir sur vos habitudes de surf. Je vous conseille donc de changer de DNS, mais pas par n’importe lesquels. Je vous ai dressé ci-dessous la liste des meilleurs serveurs DNS gratuits, rapides et sécurisés

Admin, Secur Cloud

Par exemple, de nombreux sites conseillent d’utiliser les DNS de Google (8.8.8.8 et 8.8.4.4) car la firme américaine a mis en place une technique de prefetching (prélecture), c’est à dire qu’il charge les sites les plus populaires pour afficher plus rapidement les pages que vous voulez consulter. Toutefois, notez que Google s’en sert aussi pour promouvoir ses propres services et vos données ne sont absolument pas protégées, nul n’empêche la société américaine d’en faire ce qu’elle veut.

Quel DNS choisir ??

Nous utilisons chez secur-cloud les DNS Cloudflare : 1.1.1.1 et 1.0.0.1 car ils sont les plus rapides, sécurisés et respectent la vie privée en assurant ne pas revendre les données collectées à des tiers.

Les risques ?

En octobre 2016 de nombreux sites Web populaires tels qu’Amazon, Twitter, Netflix et Spotify sont devenus inaccessibles à des millions d’internautes aux Etats-Unis pendant près de 10 heures, autant dire une éternité. En cause, une des plus grosses attaques de l’histoire d’Internet sur les services DNS de Dyn, un acteur majeur dans ce secteur d’activité.

D’autres sociétés telles que Google, The New York Times et de nombreuses banques ont également été victimes de différentes variétés d’attaques ciblant le DNS ces dernières années et, si dans beaucoup de sociétés le DNS reste un grand oublié, les choses sont en train d’évoluer vers une prise de conscience forcée par ces nombreuses attaques.

Les 3 attaques DNS les plus communes et comment les combattre

VirtuaAttack #1: DNS Cache Poisoning and Spoofing

La finalité de l’empoisonnement DNS est d’acheminer les utilisateurs vers un site Web frauduleux. Par exemple, un utilisateur tape « gmail.com » dans un navigateur Web avec pour objectif d’aller consulter sa boîte email. Le DNS ayant été empoisonné, ce n’est pas la page gmail.com qui s’affiche mais une page frauduleuse choisie par l’attaquant, dans le but par exemple de récupérer les accès aux boîtes emails. Les utilisateurs saisissant le nom de domaine correct, ils ne se rendent pas compte que le site Web qu’ils visitent est un faux, une escroquerie.

Cela crée une opportunité parfaite pour les attaquants d’utiliser des techniques de phishing pour soutirer de l’information, qu’il s’agisse des informations d’identification ou des informations de carte de crédit, auprès de victimes peu méfiantes. L’attaque peut être dévastatrice, en fonction de plusieurs facteurs, selon l’intention de l’attaquant et la portée de l’empoisonnement DNS.

Attack #2: Attaque par amplification DNS (de type DDoS)

Les attaques par amplification DNS ne sont pas des menaces contre les systèmes DNS. Au lieu de cela, elles exploitent la nature ouverte des services DNS pour renforcer la force des attaques de déni de service distribuées (DDoS). Ces attaques ne sont pas les moins connues, ciblant par exemple des sites bien à forte notoriété tels que BBC, Microsoft, Sony…

Les attaques DDoS se produisent généralement à l’aide d’un botnet. L’attaquant utilise un réseau d’ordinateurs infectés par des logiciels malveillants pour envoyer de grandes quantités de trafic vers une cible, comme un serveur. Le but est de surcharger la cible et de ralentir ou de l’écraser.

Les attaques par amplification ajoutent plus de puissance. Plutôt que d’envoyer le trafic directement d’un botnet à une victime, le botnet envoie des demandes à d’autres systèmes. Ces systèmes répondent en envoyant des volumes de trafic encore plus importants à la victime.

Attack #3: Attaque DDoS sur le DNS: Attaque par amplification DNS (de type DDoS)

Les attaques DDoS peuvent être utilisées contre de nombreux types de systèmes. Cela inclut les serveurs DNS. Une attaque DDoS réussie contre un serveur DNS peut provoquer une panne, ce qui rend les utilisateurs incapables de naviguer sur le Web (note: les utilisateurs seront susceptibles de continuer à atteindre les sites Web qu’ils ont visités récemment, en supposant que l’enregistrement DNS soit enregistré dans un cache local).

C’est ce qui est arrivé aux services DNS de Dyn, comme décrit en début d’article. L’attaque DDoS a surchargé les infrastructures DNS, ce qui a empêché des millions de personnes d’accéder aux principaux sites Web dont les noms de domaine étaient hébergés dessus.

Les attaques du serveur DNS constituent un risque majeur pour la sécurité du réseau et doivent être prises au sérieux. Les entreprises, hébergeurs et fournisseurs d’accès doivent mettre en place des mesures de sauvegarde afin de prévenir et de réduire les effets d’une telle attaque lorsqu’ils en sont victimes.